Wenn Sie mehr über dieses Thema erfahren möchten, melden Sie sich für unsere Schulungen zur Cybersicherheit in der Automobilindustrie an.

In der Vergangenheit gab es auf Unternehmensebene keine Vorschriften für Cybersicherheit in der Automobilindustrie. Ein Erstausrüster (OEM) konnte z. B. behaupten, ein Fahrzeug sei gegen Cyberangriffe gesichert, und nach dem Kauf des Fahrzeugs heimlich weitere Sicherheitsupdates durchführen.

Die Bedrohungs- und Risikoanalyse (TARA) ist ein strukturiertes Verfahren zur systematischen Identifizierung und Bewertung von Risiken. Risikoanalysen müssen regelmäßig durchgeführt werden – auch bei bereits zugelassenen Fahrzeugen.

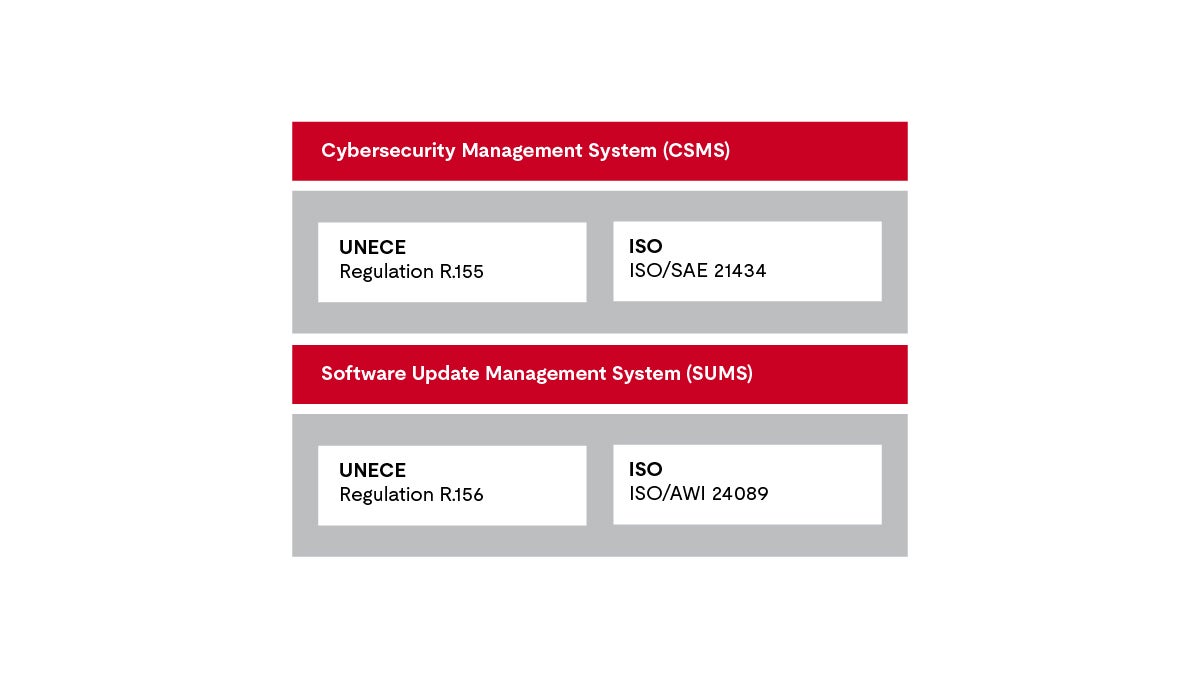

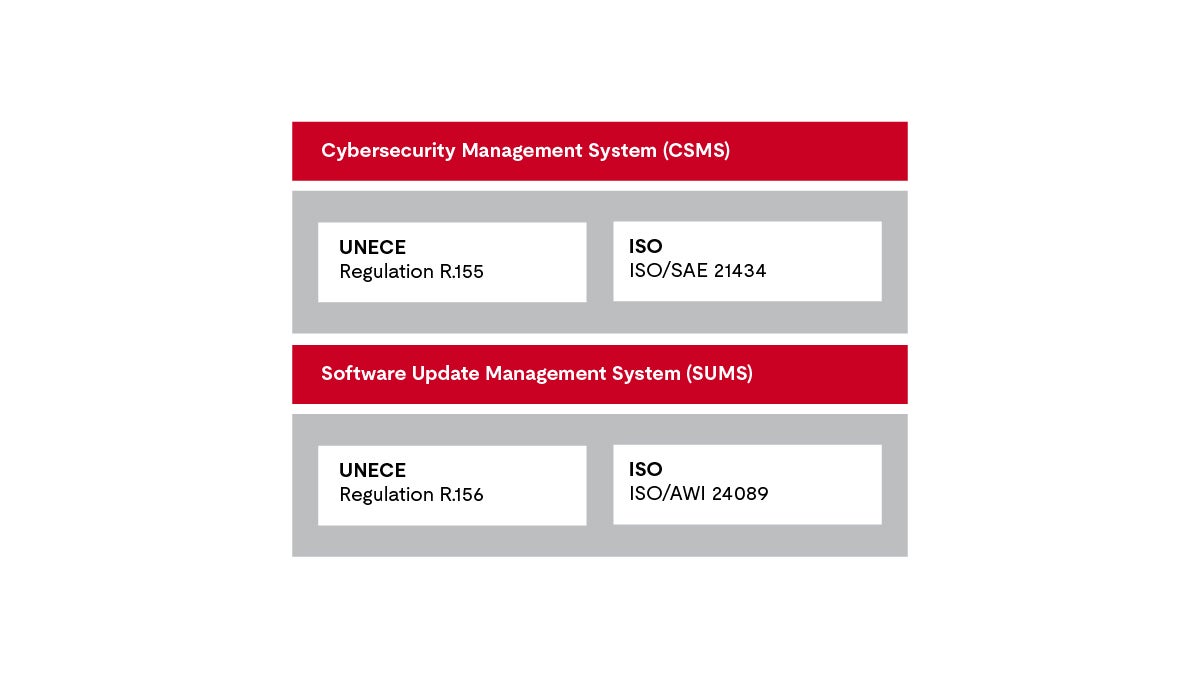

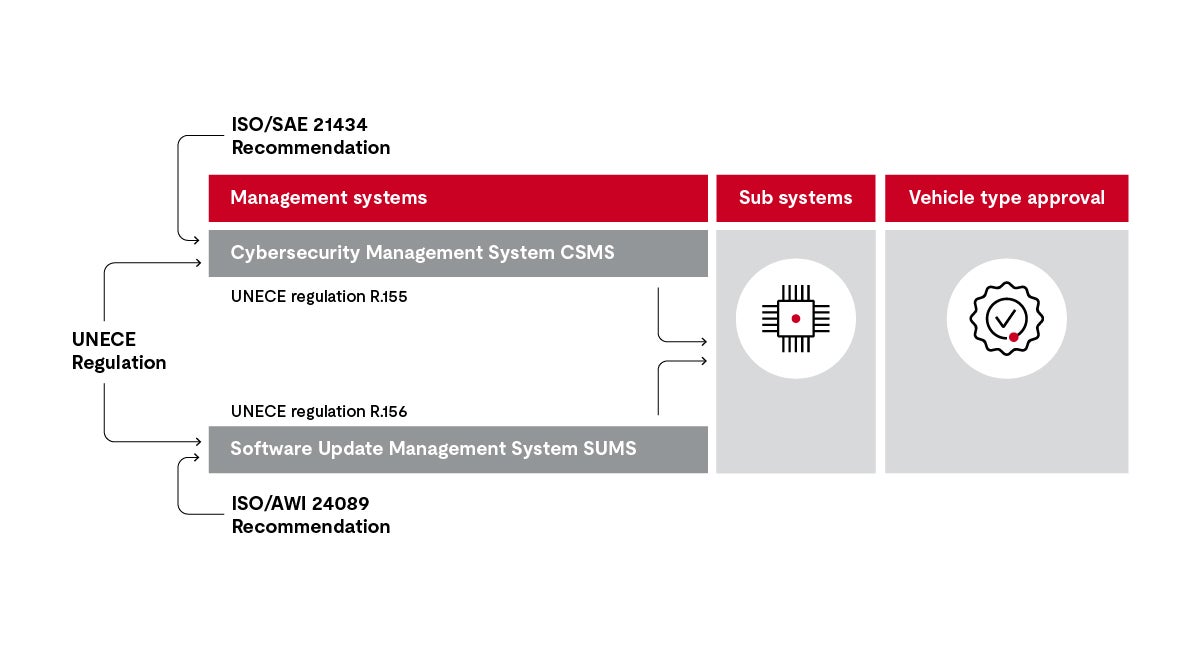

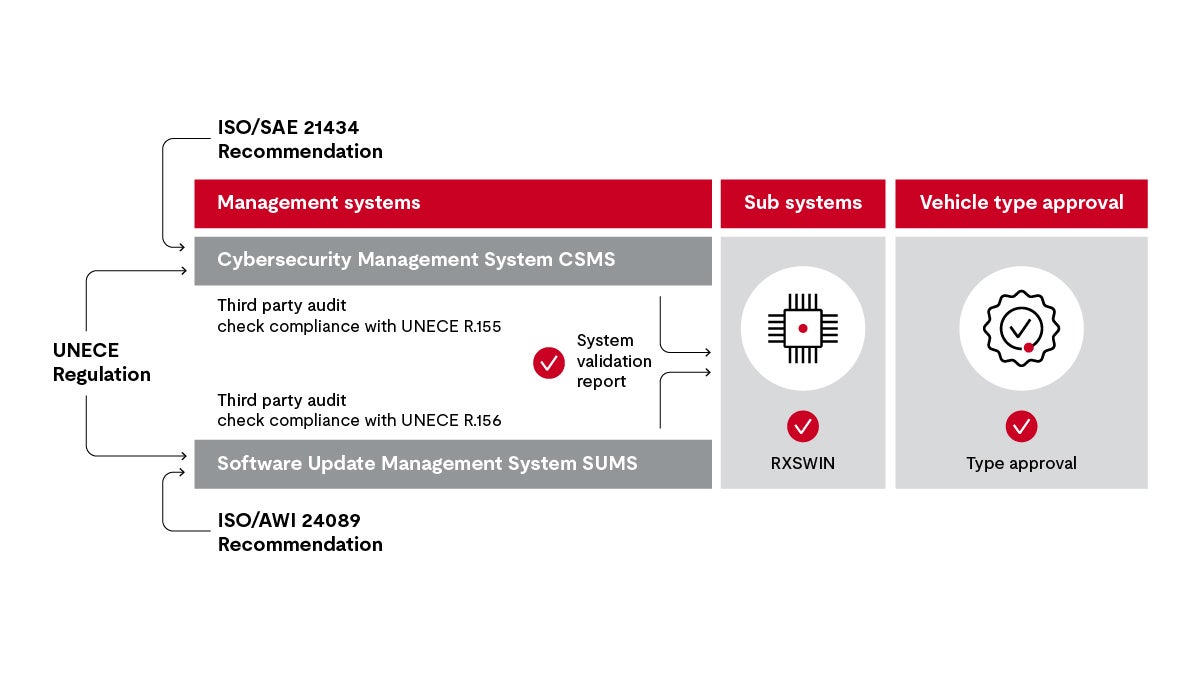

Das UNECE Weltforum für die Harmonisierung von Fahrzeugvorschriften (WP.29) ist das Harmonisierungsgremium der Vereinten Nationen für Fahrzeugtypgenehmigungen in Europa. Im Sommer 2020 beschloss das WP.29, dass Automobilhersteller ein Managementsystem sowohl für Cybersicherheit als auch für Softwareupdates haben müssen. Unabhängige Dritte müssen die Gültigkeit dieser Systeme überprüfen und bestätigen. Die nationalen Zulassungsstellen für Fahrzeuge erwarten diese Zertifizierung. Die EU-Länder sowie Japan und Südkorea haben beschlossen, diese UNECE-Regelungen auf die meisten Straßenfahrzeuge anzuwenden.

Cybersicherheit auf Unternehmensebene erfordert:

- Definierte Prozesse

- Zuständigkeiten

- Maßnahmen

Mit anderen Worten: Das Managementsystem für Cybersicherheit muss festlegen, wer was und wann tut, damit das vernetzte Fahrzeug sicher bleibt.

Cybersicherheits-Managementsystem (CSMS)

Zum Glück haben wir einen Leitfaden für diese Aufgabe. ISO/SAE 21434 liefert wertvolle Informationen über die Einrichtung eines CSMS.

In der Produktentwicklung gibt es neben der Projektphase noch weitere Phasen:

- die Produktionsphase.

- Die Betriebsphase (Betrieb durch den Käufer).

- Die Verschrottung des Fahrzeugs.

Diese dritte Phase ist im Hinblick auf den Datenschutz besonders heikel, denn ein verschrottetes vernetztes Fahrzeug kann noch eine große Menge personenbezogener Daten enthalten. Cybersicherheit ist weit mehr als nur die Verschlüsselung eines Systems. Sie beeinflusst fast alles, was Sie tun.

Wenn Sie Ihr CSMS eingerichtet haben, kommt ein unabhängiger Auditor an Ihren Standort und kontrolliert, ob das Managementsystem den Anforderungen der UNECE-Regelung entspricht. Wird zum Beispiel regelmäßig eine TARA durchgeführt und werden in der Produktentwicklung die Ziele aus dem Cybersicherheitskonzept berücksichtigt?

Die Grundlage für das Audit ist die UNECE-Regelung R155.

Softwareupdate-Managementsysteme

Das Softwareupdate-Managementsystem kann sich z. B. nach ISO AWI 24089 richten. Der erste Schritt entspricht dem Verfahren für CSMS: Der Auditor prüft, ob die Prozesse des Softwareupdate-Managementsystems den Zielen entsprechen.

Softwareupdates sind letztlich der Schlüssel, um das vernetzte Fahrzeug dauerhaft sicher zu machen. Wenn alles passt, erhalten Sie außerdem ein für drei Jahre gültiges Zertifikat für das Softwareupdate-Managementsystem (SUMS). Eine wichtige Komponente des SUMS ist der Prozess, mit dem die RX-Software-Identifikationsnummern (RXSWIN) zugewiesen und verwaltet werden. Der Hersteller muss über diese Aktivitäten Buch führen und ein Register einrichten. RXSWINs sind Teil eines Software-Identifikationssystems und werden für jede Komponente vergeben, die als sicherheitskritisch gilt. Anhand der RXSWIN erkennt der Hersteller die aktuelle Softwarekonfiguration eines Fahrzeugsystems. Neben dem Managementsystem des Fahrzeugherstellers müssen auch seine technischen Softwareupdate-Systeme genehmigt werden, die Softwarehandler sowohl in den Backend-Systemen als auch auf Fahrzeugseite. Sowohl die Konformitätserklärungen für das Softwareupdate-Managementsystem als auch für das Softwareupdate-System sind Voraussetzung für alle Typgenehmigungen der Teilsysteme des Fahrzeugs.

Wenn wir beide Stränge zusammenführen, haben wir drei Systeme, die ein unabhängiger Auditor bestätigen muss: ein CSMS, ein Softwareupdate-Managementsystem und alle Softwareupdate-Systeme, sowohl innerhalb als auch außerhalb des Fahrzeugs.

Das bedeutet, dass bei der Cybersicherheit die Belange des Projekts und die Sicherung des Unternehmens Hand in Hand gehen. Sie fragen den unabhängigen Auditor erneut an, wenn Ihr Entwicklungsteam die Entwicklung abgeschlossen hat. Er prüft den Release Candidate zusammen mit den Konformitätserklärungen für die Verwaltungs- und Updatesysteme.

Fahrzeugtypgenehmigung

Nun geht diese an Ihre nationale Registrierungsbehörde. Die Behörde erwartet vom Hersteller zahlreiche Zertifikate zum CSMS und den Systemvalidierungsbericht des Softwareupdate-Strangs. Und natürlich die RXSWIN Ihres Systems.

Auf der Grundlage aller Systemgenehmigungen erhält der Hersteller schließlich eine Typgenehmigung für das Fahrzeug.

Mit Ihrem CSMS stellen Sie sicher, dass alle notwendigen Cybersicherheitsaktivitäten vor, während und nach der Produktentwicklung sorgfältig durchgeführt werden, bis auch das letzte Fahrzeug verschrottet wird. Cybersicherheit lässt sich nicht mal eben nebenbei umsetzen. Sie muss sie von Anfang an berücksichtigt und während des gesamten Produktlebenszyklus aufrechterhalten werden. Deshalb sind Softwareupdates so wichtig: Sie gewährleisten die Sicherheit des vernetzten Fahrzeugs.

Über den Autor

Thomas Liedtke ist von Haus aus Informatiker. Nach seiner Promotion an der Universität Stuttgart ging er in die Telekommunikationsbranche. Bei Alcatel-Lucent leitete er 14 Jahre lang erfolgreich zahlreiche Projekte und mehrere Abteilungen. Inzwischen ist er seit mehr als zehn Jahren in der Beratung tätig und teilt seine Erfahrungen mit Kunden in verschiedenen Branchen, vor allem in den Bereichen Sicherheit, Cybersicherheit, Datenschutz und Projektmanagement.

Er hat in mehreren Gremien mitgewirkt, insbesondere in der Arbeitsgruppe für automobile Cybersicherheit bei German Electrical und in der VDA-Arbeitsgruppe Cybersicherheit.