Was macht ein Managementsystem für Cybersicherheit so wichtig?

Für die Cybersicherheit gibt es ein unsichtbares Verfallsdatum. Die Verschlüsselung ist ein gutes Beispiel dafür.Ein Schlüssel, der heute nicht geknackt werden kann, ist morgen vielleicht schon kein Hindernis mehr. Angreifer entwickeln immer bessere Werkzeuge und immer mehr Know-how, so dass die Cybersicherheit ein bewegliches Ziel ist.

Lassen Sie uns mit einem hypothetischen Szenario beginnen, das zeigt, was diese beiden Anforderungen in der Praxis bedeuten. Auf dieser Grundlage erarbeiten wir drei zentrale Herausforderungen, vor denen jeder Anbieter in der Automobilbranche steht. Danach sehen wir uns an, mit welchen Elementen Sie Ihr Cybersicherheits-Managementsystem einrichten können.

Das Szenario

Stellen Sie sich einmal diese äußerst kritische Situation vor: Shǎndiàn ist Autobauer in Pagaan. Shǎndiàn ist für die Überwachung des Sicherheitsstatus seiner Fahrzeugflotte verantwortlich. Das Security Operation Center erkennt, dass ein Angriff beginnt. Eine erste Ereignisanalyse an einem zurückgegebenen Fahrzeug zeigt, dass der Angriff eine Steuereinheit kompromittiert, die von Delta Components, einem führenden Systemanbieter, entwickelt wurde. Dieser Hack kann zum Diebstahl personenbezogener Daten führen. Die Reichweitenanalyse zeigt, dass nur ein kleiner Teil der Flotte in Asien betroffen sein kann, da der Angriff sich nicht auf andere Fahrzeugtypen oder Regionen übertragen lässt. Wie sollte Shǎndiàn mit dem Risiko umgehen?

Anhand dieses Szenarios erläutern wir drei Herausforderungen für ein Cybersicherheits-Managementsystem.

1. Herausforderung: Schnelle, aber sichere und zuverlässige Reaktion

Eine schnelle Reaktion hängt von einer guten Forensik ab. Delta Components, der für die kompromittierte Steuereinheit verantwortliche Zulieferer, verfügt über ein gut ausgebildetes Analyse- und Incident-Response-Team. Nach ein paar Tagen hat das Team die Situation fertig analysiert. Sie informieren das Incident-Response-Team von Shǎndiàn, dass sie die Entwicklung eines Patches im Moment nicht empfehlen. Ein paar Tage später entscheidet Shǎndiàn, das Risiko vorerst tatsächlich bestehen zu lassen. Die Sicherheitslücke soll erst mit dem nächsten regulären Funktionsupdate geschlossen werden.

Warum hat sich Shǎndiàn entschlossen, das Risiko einzugehen? Weil eine Zwischenlösung zur Abwehr des Angriffs die Funktionalität der Fahrzeuge einschränken würde. In einer Risikobewertung wurde die Wahrscheinlichkeit eines Schadenseintritts und das potenzielle Schadensausmaß bewertet: funktional, finanziell, operativ und in Bezug auf den Datenschutz. In keiner dieser Kategorien gab es Hinweise auf eine so große Auswirkung, dass sofortige Maßnahmen erforderlich gewesen wären.

Die Entscheidung, ein Risiko bestehen zu lassen, beruht immer auf Abwägung. Shǎndiàn musste einen Kompromiss zwischen dem Risiko und den Unannehmlichkeiten für die Nutzer finden.

Abgesehen von den Zuständigkeiten des Incident-Response-Teams und des Teams für die Prüfung von Schwachstellen, ist ein wichtiger Aspekt herauszufinden, welche anderen Produkte die gleiche Schwachstelle aufweisen könnten und in welcher Lebenszyklusphase sich diese Produkte befinden.

Shǎndiàn und Delta Components müssen ein passendes Kommunikationskonzept ausarbeiten, um sicherzustellen, dass alle Betroffenen – von Kunden über Verkehrsteilnehmer bis zu Aufsichtsbehörden – die benötigten Informationen über geeignete Kanäle erhalten.

Zusammenfassend lässt sich sagen, dass eine schnelle Reaktion im Wesentlichen auf diesen CSMS-Elementen aufbaut:

- Sammlung relevanter Informationen zur Cybersicherheit

- Triage der gesammelten Cybersicherheitsdaten nach Auslösern

- Bewertung von Cybersicherheitsereignissen

- Identifizierung und Analyse von Schwachstellen in der Cybersicherheit

- Bei Bedarf Management der identifizierten Cybersicherheitsschwachstellen

2. Herausforderung: Aufrechterhaltung der Cybersicherheit über den gesamten Lebenszyklus hinweg

Unternehmen müssen die Sicherheit über den gesamten Lebenszyklus aufrechterhalten. Lassen Sie uns das obige Szenario um ein weiteres Detail ergänzen: Stellen Sie sich vor, die Sicherheitslücke wurde ein halbes Jahr zuvor auf einer Hacker-Konferenz bekannt. Warum hat Delta Components nicht darauf reagiert? Weil man erst einmal Kenntnis von einer Schwachstelle erlangen muss, ehe man darauf reagieren kann. Ein Tier-1-Zulieferer mit einer gewissen Größe und Unternehmensgeschichte verfügt praktisch über Hunderttausende von Produkten und Produktvarianten in verschiedenen Stadien des Lebenszyklus. Kombinieren Sie dies mit der Anzahl potenzieller Schwachstellen, und es lässt sich leicht erkennen, dass die Anzahl der Risiken überwältigend ist. Kein Unternehmen kann diese manuell abarbeiten.

Ein wichtiger Aspekt des CSMS ist deshalb der Aufbau einer Infrastruktur mit speziellen Tools, die diese Aufgabe automatisieren. Das Scannen von Datenbanken auf neue Schwachstellen und die Überprüfung, ob bestehende Produkte betroffen sein könnten, ist eine Aufgabe, die routinemäßig durchgeführt werden muss. Dies kann intern oder mithilfe eines Partners geschehen. Informationen über Sicherheitslücken können zusätzlich auch aus anderen Quellen stammen. Dazu zählen Newsletter, Konferenzen, Partner, Zulieferer, Industriearbeitsgruppen, Bug Bounty Partys und sogar das Darknet. Es sollte ein Prozess festgelegt werden, wie das Unternehmen regelmäßig relevante Quellen durchsucht, Rauschen von relevanten Informationen unterscheidet und Informationen über potenzielle Schwachstellen analysiert, um zu verstehen, ob sich die Risikolandschaft verändert hat.

Ohne wirksame Überwachungsmechanismen kann Delta Components die Cybersicherheit nicht auf dem neuesten Stand halten. Insbesondere die folgenden CSMS-Elemente dienen der Aufrechterhaltung der Cybersicherheit über den gesamten Lebenszyklus hinweg:

- Strategie zur Überprüfung von Produkten und Produktteilen auf Schwachstellen während des gesamten Lebenszyklus

- Strukturierter Ansatz zum Scannen externer Informationsquellen auf Schwachstellen und Sicherheitslücken

- Kriterien für das Herausfiltern von Rauschen aus relevanten Informationen („Triage“)

- Liste aller Schwachstellen und zugehörigen Informationen sowie eine Analyse, welche davon unter Kontrolle und welche kritisch sind

- Kontinuierliche Überwachung, ob die Kontrollen noch wirksam sind

- Regelmäßige Aktualisierung der Risikoanalysen hinsichtlich Angriffe, Schwachstellen usw.

- Kontinuierliche Pflege der Asset-Datenbanken zur Unterstützung der Bewertung von Ereignissen

3. Herausforderung: Wie Sie Ihr CSMS effektiv gestalten

Die dritte Herausforderung für Unternehmen besteht darin, die Arbeit im Bereich der Cybersicherheit in ihre Arbeitsabläufe zu integrieren. Werfen wir einen kurzen Blick darauf, was ein effektives Cybersicherheits-Managementsystem ausmacht. Ihr Unternehmen verfügt bereits über Managementsysteme für Qualität, Risikomanagement, Sicherheit am Arbeitsplatz, Umweltmanagement und so weiter.

Wie können Sie die CSMS-Anforderungen in Ihre bestehende Prozesslandschaft integrieren?

Das ist leichter gesagt als getan. Schließlich gibt es in einer Organisation echte Menschen mit ihren jeweils eigenen Interessen. Die Integration gelingt am ehesten, wenn sie ein gut strukturiertes Managementsystem hervorbringt, das sich für diese verschiedenen Ziele auch jeweils gut eignet. Es sollte auch regelt werden, auf welcher Ebene und in welchem Bereich des Unternehmens bestimmte Teilsysteme zum Einsatz kommen. Ein Beispiel: Die Anforderungen an die Produktentwicklung unterscheiden sich selbstverständlich von denen an die Produktion. Deshalb basieren die Teilsysteme auf unterschiedlichen Branchenstandards. Mit einem integrierten Managementsystem regeln Sie jede Herausforderung auf der entsprechenden Ebene. Durch eine Verknüpfung der Herausforderungen stellen Sie sicher, dass Cybersicherheit und andere Managementfragen automatisch Teil des Tagesgeschäfts sind.

Wie man ein CSMS entwirft

Nun wissen Sie, warum ein Cybersicherheits-Managementsystem wichtig ist. Lassen Sie uns zum nächsten Schritt übergehen: Wie können Sie ein CSMS so gestalten, dass Ihr Unternehmen davon profitiert?

Wie Sie bereits wissen, müssen Sie Folgendes sicherstellen:

- Ihre Produkte werden so entwickelt, dass sie über den gesamten Lebenszyklus sicher sind.

- Neue Informationen über Sicherheitslücken werden ständig ausgewertet.

- Auf diese Informationen wird entsprechend reagiert.

Diese Aufgaben erfordern kontinuierliche Anstrengungen sowohl auf Unternehmens- als auch auf der Betriebsebene. Für die wirksame Koordinierung der entsprechenden Aktivitäten erwarten Regulierungsbehörden ein CSMS.

Integrieren Sie das CSMS in Ihr übergeordnetes Managementsystem. Auf diese Weise können Sie Cybersicherheitsbedenken zusammen mit anderen Anforderungen an die Produktlebensdauer ermitteln und berücksichtigen. Legen Sie genau fest, wann Ihre Mitarbeiter sich an welches Teilsystem wenden müssen, damit sie sich zur richtigen Zeit um das richtige Anliegen kümmern. Nun sehen wir uns an, wie Sie Ihre Themen in ein übergeordnetes Managementsystem integrieren können.

Laut Definition in der UNECE-Regelung R155 ist ein CSMS „ein systematischer risikobasierter Ansatz, der organisatorische Prozesse, Zuständigkeiten und Governance definiert, um Risiken im Zusammenhang mit Cyberbedrohungen für Fahrzeuge zu behandeln und diese vor Cyberangriffen zu schützen“. Mit anderen Worten: Ein Managementsystem bringt den Ansatz Ihres Unternehmens in Bezug auf Sicherheit und Schutz in eine Struktur. Ihre Mitarbeiter können sich auf die verschiedenen anstehenden Aufgaben konzentrieren. Im Managementsystem führen sie diese Aufgaben zusammen und bedienen die Schnittstellen.

Zu den Aspekten eines Managementsystems gehören:

- Die Cybersicherheitskultur

- Die Organisationsstruktur

- Die Dokumentation der erforderlichen Entwicklungsprozesse und -verfahren

- Überwachung, ob alle Prozesse zu angemessen sicheren Produkten führen

- Die notwendige Infrastruktur

- Die erforderlichen Fähigkeiten und Kompetenzen

Und vergessen Sie dabei nicht: Ein Managementsystem muss einem PDCA-Prozess folgen: Planen (Plan) >Tun (Do)> Prüfen (Check)> Handeln (Act). Die Prozesse sollten regelmäßig auf ihre Effektivität und Effizienz überprüft werden. Dazu gehören auch Audits durch unabhängige Inspektionsstellen.

Allgemein gesprochen geht es bei einem Managementsystem um Strukturen, Prozesse, Maßnahmen und Kompetenzen.

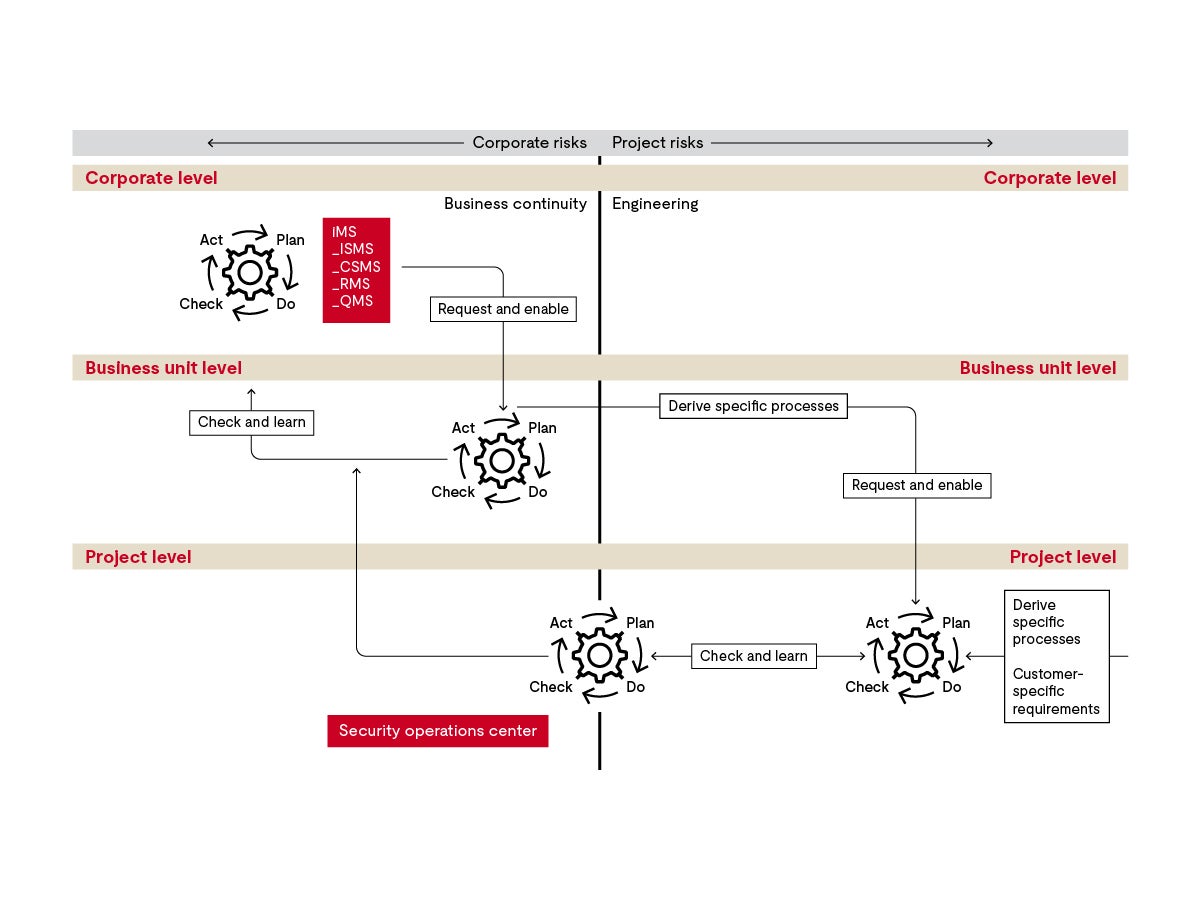

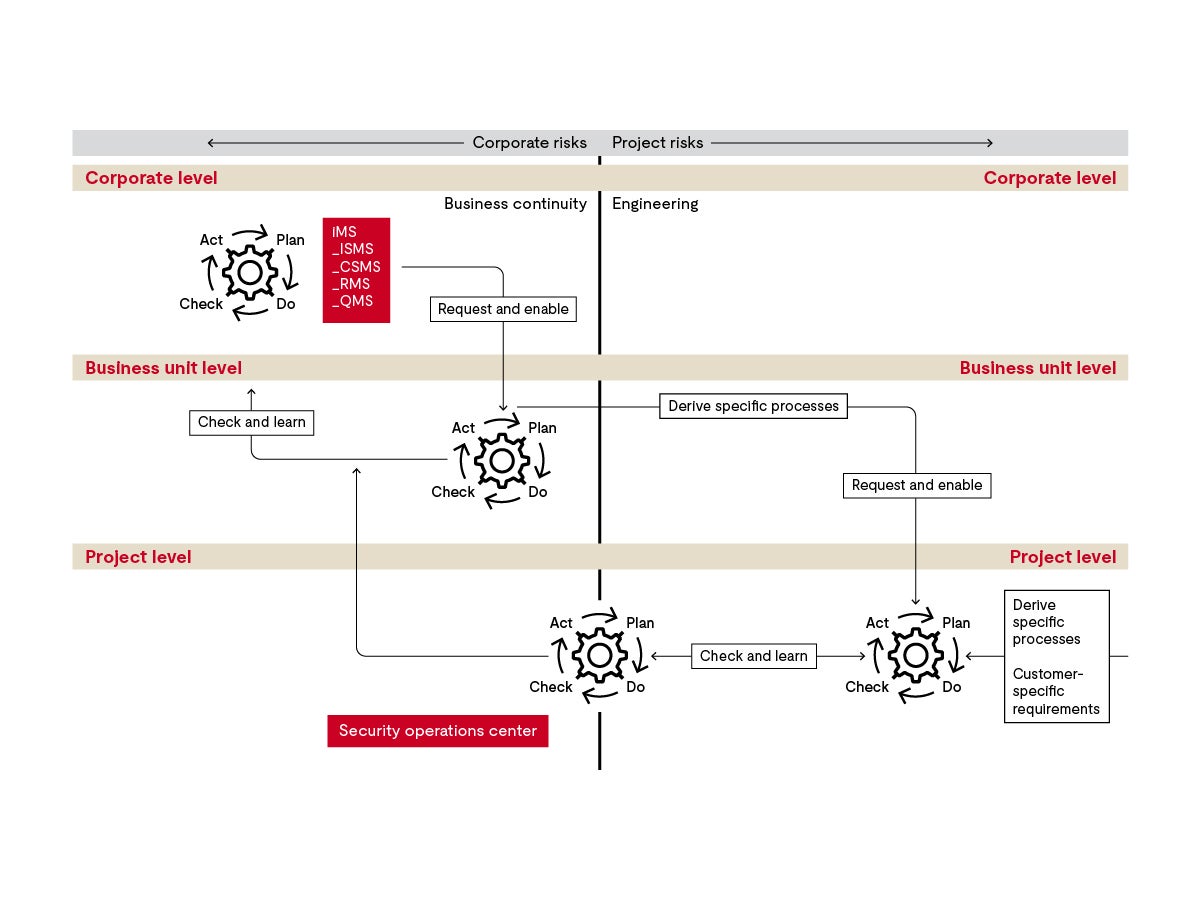

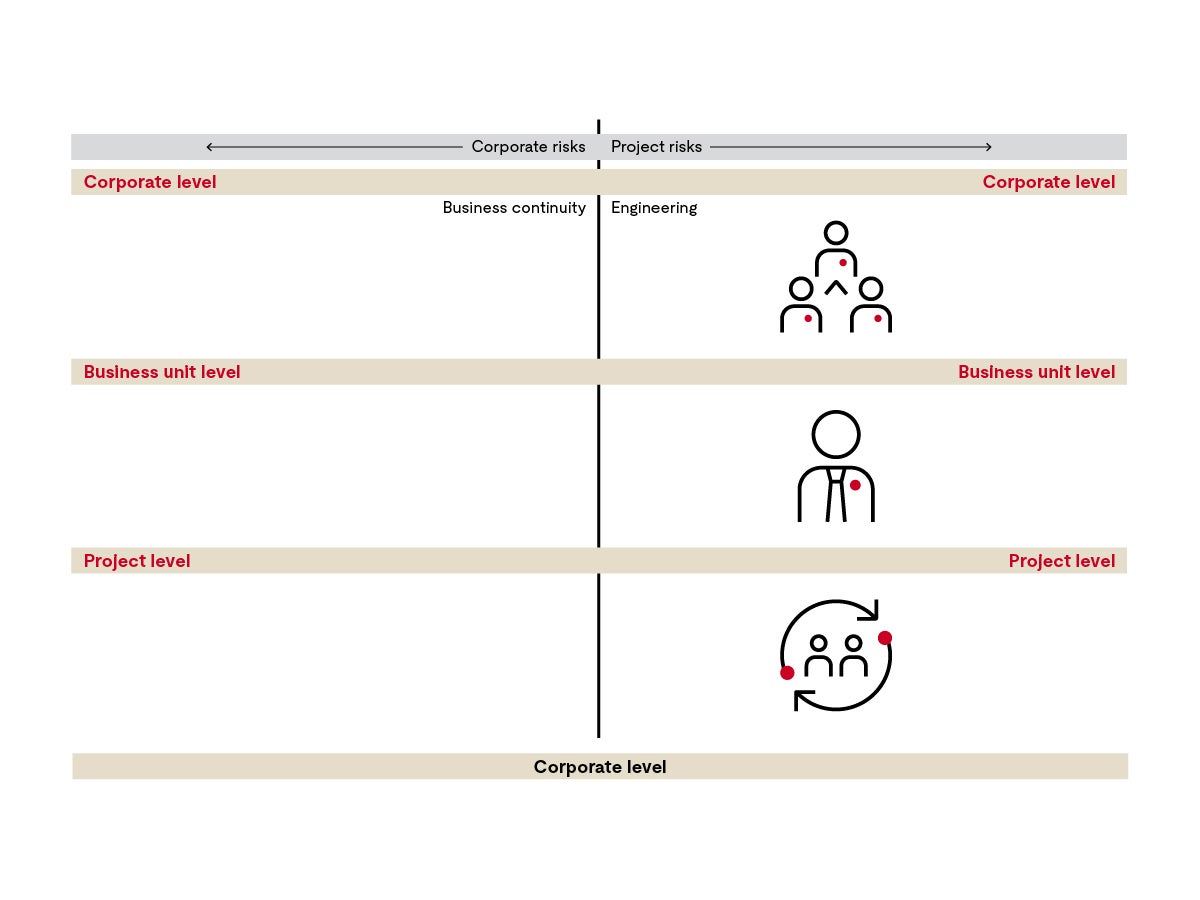

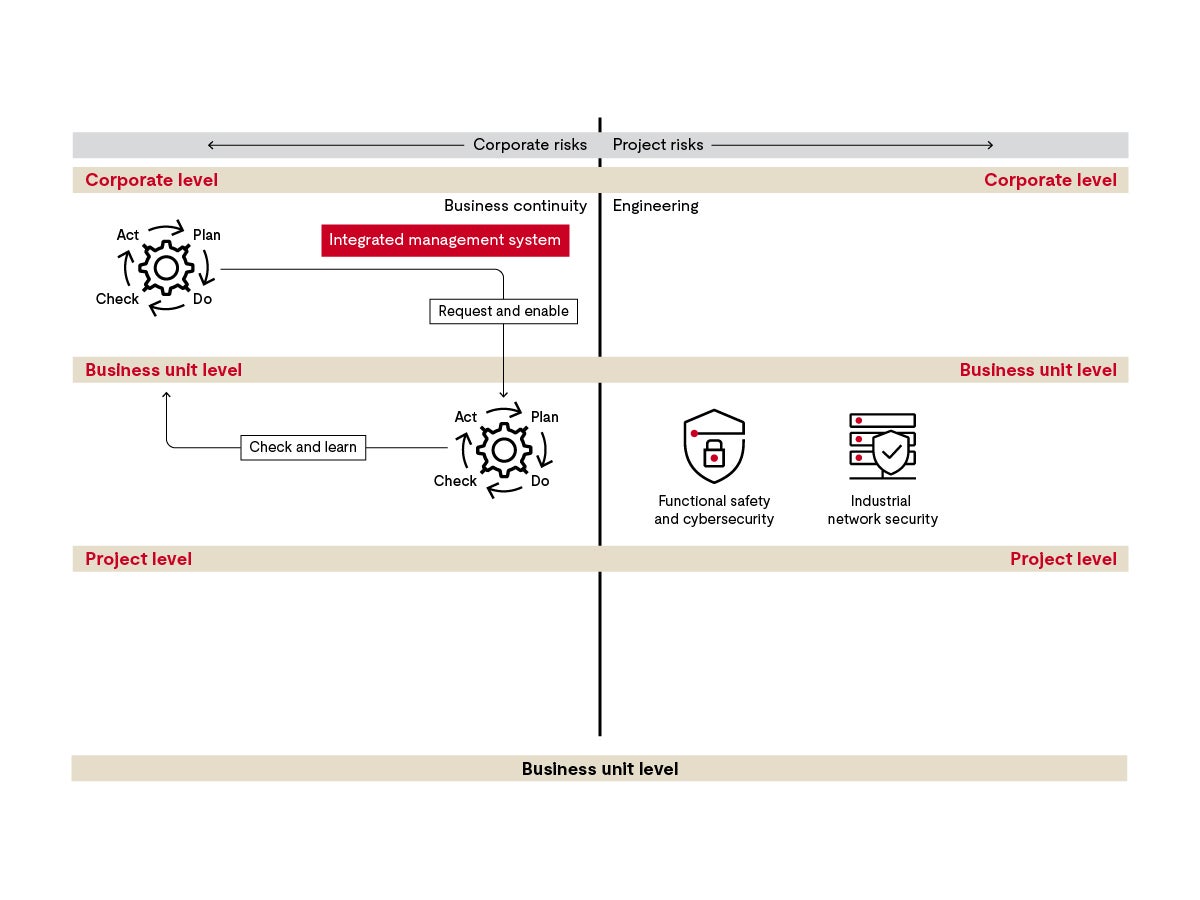

Lassen Sie uns einen Blick auf die Struktur eines integrierten Managementsystems werfen. Es gibt drei Hauptebenen – von der Unternehmensebene über die Geschäftseinheit bis hin zu den Projekten.

Unternehmensebene

Aus der Unternehmensperspektive stellen sich Risiken anders dar als z. B.auf der Betriebsebene. Das Unternehmen ist an der Geschäftskontinuität interessiert, während sich die Projektleiter mit der Implementierung technischer Lösungen befassen müssen. Der Detaillierungsgrad eines Managementsystems hängt von der Art der Risiken ab. Das Teilsystem regelt den angemessenen Umgang mit Risiken. Die gestrichelte Linie in der Mitte dient zur Unterscheidung: Sie trennt die Geschäftsrisiken von den projektbezogenen Risiken.

Jetzt haben wir das übergeordnete Managementsystem auf Unternehmensebene eingeführt. In unserem Beispielunternehmen, einem Automobilhersteller, geht es um die Entwicklung elektronischer Systeme und die Fertigung von Fahrzeugen. Das Management muss also Anforderungen aus verschiedenen internationalen Standards integrieren. Wenn Sie für ein Unternehmen mit mehreren Produktlinien arbeiten, kann es spezielle Anforderungen geben, wie z. B. für Geländewagen.

Ebene der Geschäftseinheit

Nun sehen wir uns die Ebene der Geschäftseinheit an. Hier brauchen Sie eine Vermittlungsfunktion. Das System muss Folgendes sicherstellen:

- Die Anforderungen des übergeordneten Systems erfüllen

- Nachgelagerte Systeme auf Projektebene aktivieren

Wenn es sich bei der Geschäftseinheit um eine Forschungs- und Entwicklungsabteilung handelt, können Sie sich auf die Anforderungen der funktionalen Sicherheit und der Cybersicherheit konzentrieren, während die Anforderungen an die industriellen Netze im Werk in die Zuständigkeit des Managementsystems einer anderen Geschäftseinheit fallen.

Auf der linken Seite sehen Sie die Feedbackschleife: Diese gewährleistet, dass Lernen und Verbesserung ein integraler Bestandteil der Managementsysteme sind.

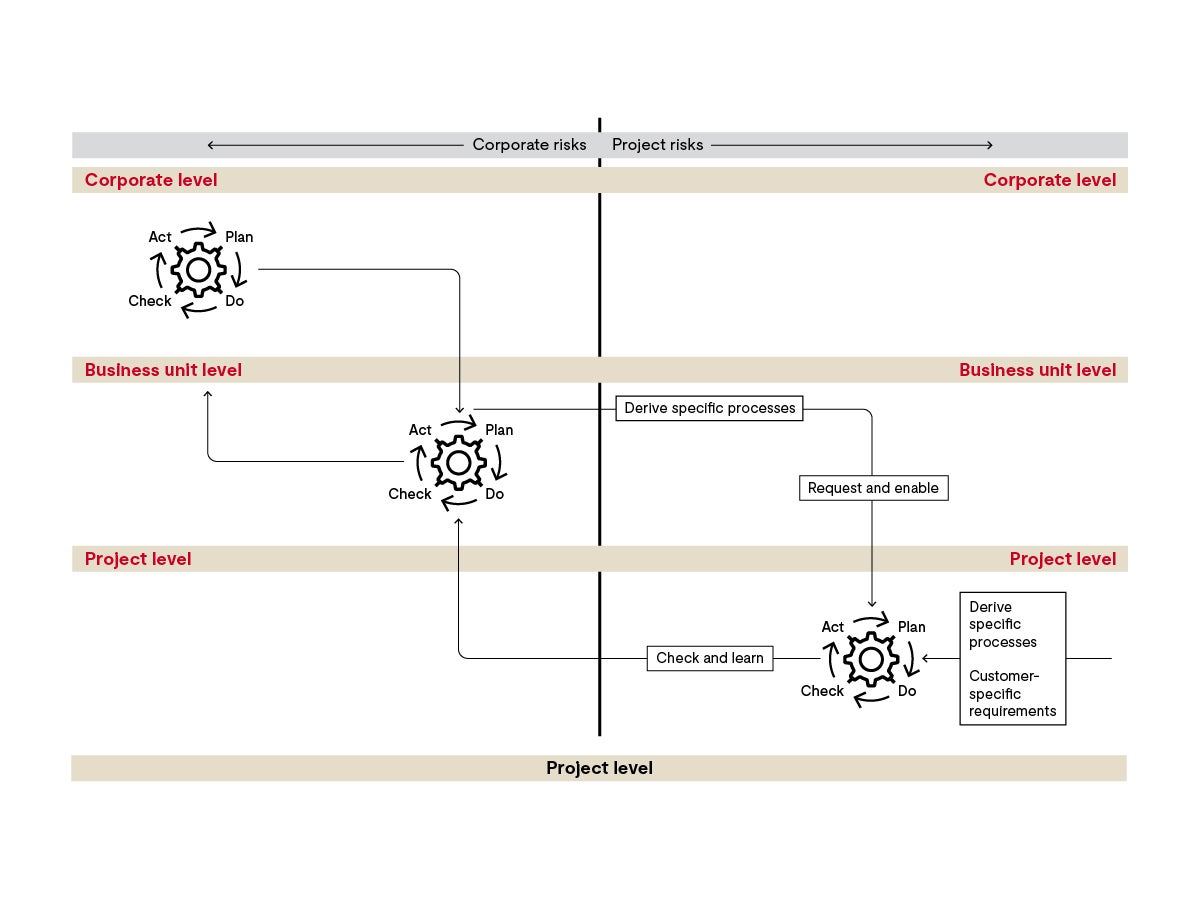

Projektebene

Wenn wir uns die Projektebene ansehen, wechseln wir von unternehmensbezogenen zu projektbezogenen Risiken. Das heißt, wir leiten spezifische Prozesse für die Umsetzung von Cybersicherheitsmaßnahmen vor Ort ab. Wann muss der Projektleiter zum Beispiel Risikobewertungen durchführen?

Als Projektleiter werden Sie auch mit Anforderungen von Dritten konfrontiert, insbesondere von Ihren Kunden. Also müssen Sie wissen, wie Sie mit zusätzlichen Kundenspezifikationen umgehen, die teilweise über Branchenstandards hinausgehen.

Wie Sie sehen, befasst sich ein integriertes Managementsystem mit Cybersicherheitsfragen auf den entsprechenden Ebenen. Daraus sollten Sie entsprechende Teilsysteme mit Strukturen, Prozessen, Maßnahmen und erforderlichen Kompetenzen ableiten.

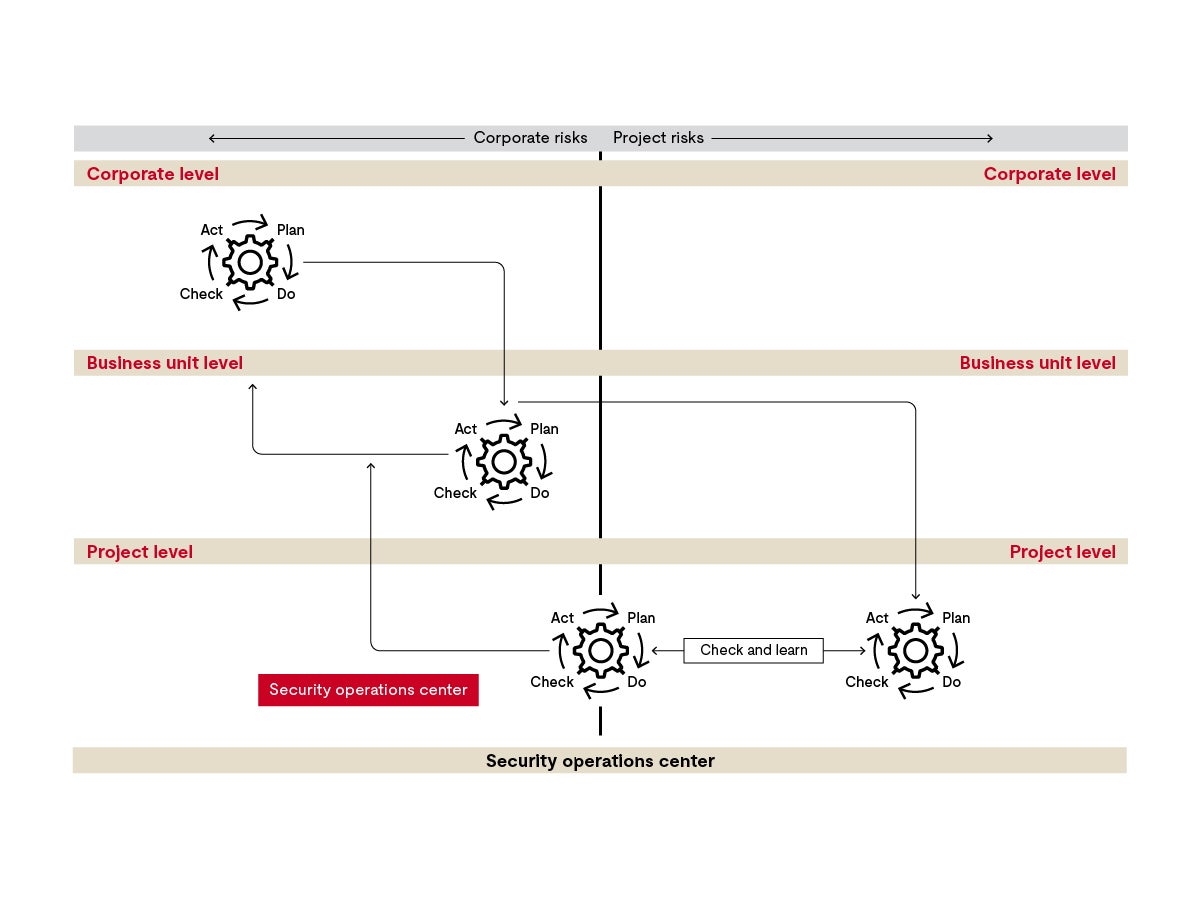

Security Operation Center (SOC)

Es gibt noch einen anderen wichtigen Aspekt: Die kontinuierliche Überwachung der Cybersicherheitslage. Das haben Sie bereits im ersten Video gelernt. Die Funktionen des Cybersecurity Operations Center sind auch mit Ihrem Managementsystem verbunden.

Ein Security Operations Center sorgt für die kontinuierliche Überwachung vor Ort. Dazu scannt das Team externe Quellen auf Informationen und sucht nach Hinweisen auf mögliche Schwachstellen. Es veranstaltet vielleicht sogar Bug-Bounty-Partys, um mögliche Schwachstellen aufzudecken. Im Security Operations Center arbeiten analytische und forensische Teams. Die Mitarbeiter prüfen z. B. mit Penetrationstests, ob ihr eigenes System verwundbar ist. Außerdem treffen sie Triage-Entscheidungen und bewerten Ereignisse daraufhin, ob eine potenzielle Schwachstelle den unternehmensinternen Systemen schaden kann. Das Team für das Schwachstellenmanagement arbeitet mit dem Entwicklungsteam eines betroffenen Projekts zusammen. Wenn das System bereits kompromittiert ist, untersucht das Emergency Response Team, welche Gegenmaßnahmen angemessen sind. Sie können diese Einheit auch als Kompetenzzentrum für Cybersicherheit gestalten. Dann fungiert die Einheit vor allem als fachliche Instanz und unterstützt die Entwickler vor Ort mit Schulungen und fundiertem Fachwissen.

Fazit

Kurz gesagt: Mit Ihrem CSMS stellen Sie sicher, dass alle notwendigen Cybersicherheitsaktivitäten für

- Entwicklung

- Produktion

- Postproduktion

gründlich durchgeführt werden, solange die Fahrzeugreihe unterstützt wird. Mit der Einbindung des CSMS in Ihr integriertes Managementsystem stellen Sie sicher, dass alle notwendigen Cybersicherheits- und ergänzenden Aktivitäten aufeinander abgestimmt sind. Dies beginnt auf Unternehmensebene bei den Geschäftsrisiken und setzt sich über den gesamten Produktlebenszyklus fort, von der Konzeptphase über die Entwicklung bis zur Produktion und dem Ende des Betriebs.

Implementieren Sie das Managementsystem sehr bewusst, um in Ihrem Unternehmen eine Cybersicherheitskultur zu fördern und zu etablieren – so werden alle Aspekte der Cybersicherheit für Sie und Ihr Team zur Selbstverständlichkeit.

Denn Cybersecurity lässt sich nicht mal eben nebenbei umsetzen!

Möchten Sie mehr über Cybersicherheit in der Automobilindustrie erfahren? Entdecken Sie unser Schulungsangebot.

Über den Autor

Thomas Liedtke ist von Haus aus Informatiker. Nach seiner Promotion an der Universität Stuttgart ging er in die Telekommunikationsbranche. Bei Alcatel-Lucent leitete er 14 Jahre lang erfolgreich zahlreiche Projekte und mehrere Abteilungen. Inzwischen ist er seit mehr als zehn Jahren in der Beratung tätig und teilt seine Erfahrungen mit Kunden in verschiedenen Branchen, vor allem in den Bereichen Sicherheit, Cybersicherheit, Datenschutz und Projektmanagement.

Er hat in mehreren Gremien mitgewirkt, insbesondere in der Arbeitsgruppe für automobile Cybersicherheit bei German Electrical und in der VDA-Arbeitsgruppe Cybersicherheit (DIN-Norm NA052-00-32-11AK und ISO-Norm TC22/SC32/WG11).