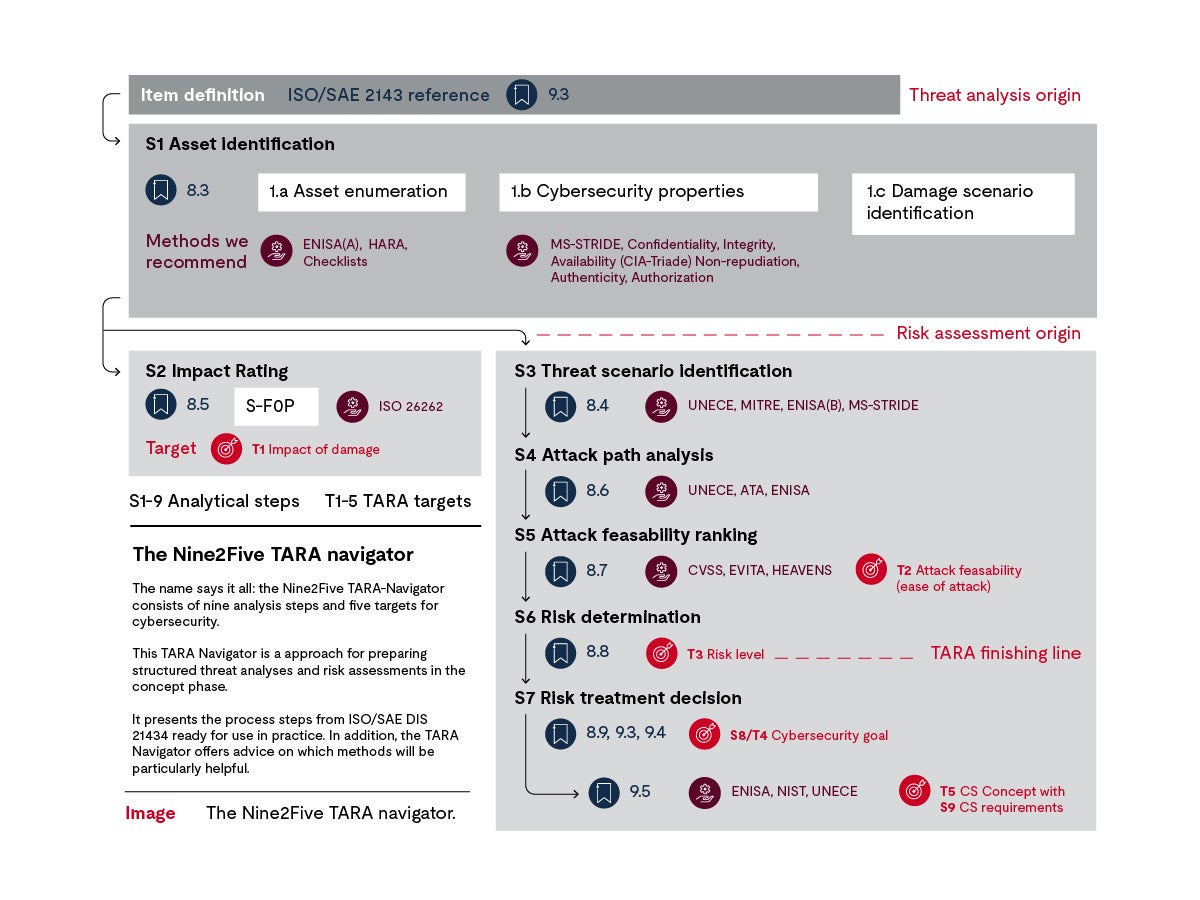

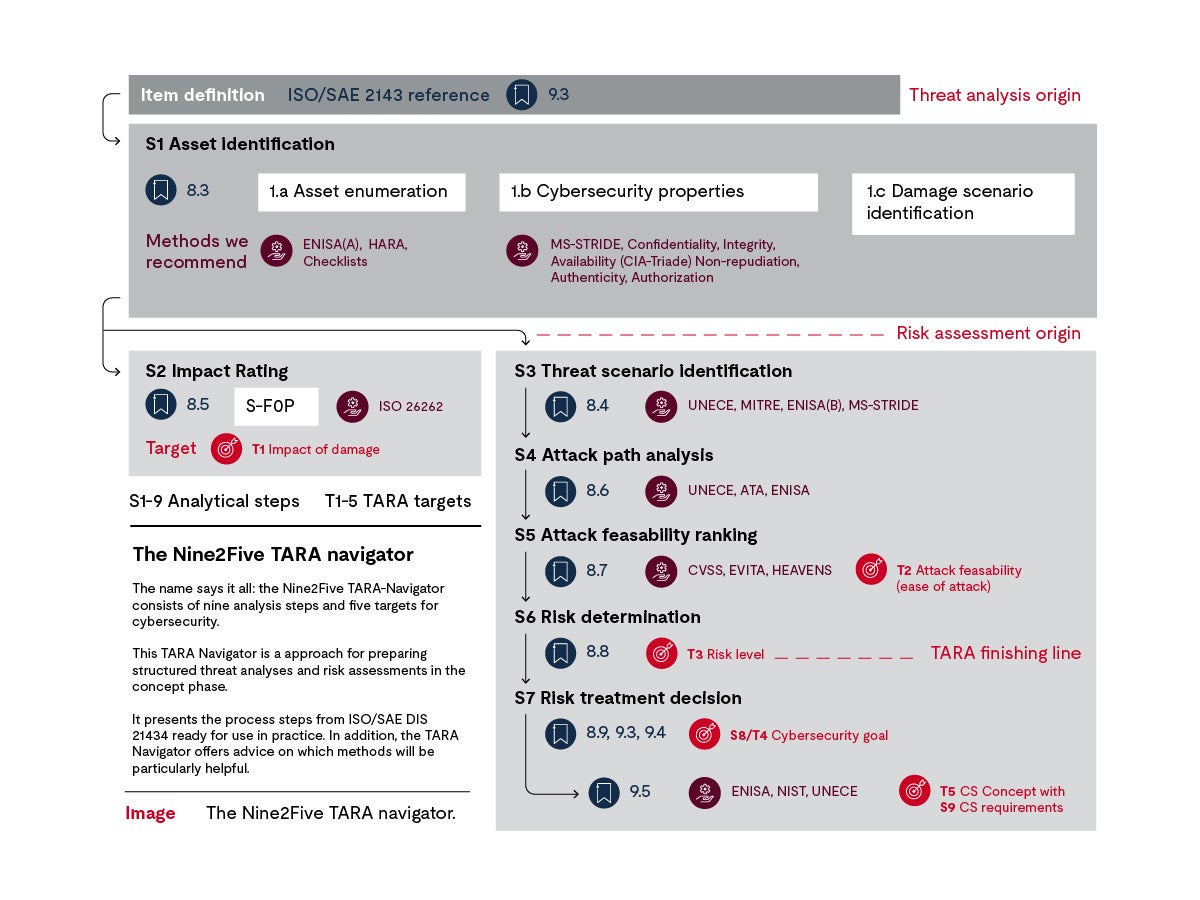

Der TARA-Navigator

Der Navigator hilft Ihnen, die Prozessschritte aus der ISO/SAE DIS 21434 für die Anwendung in der Praxis aufzubereiten. Zusätzlich gibt er Auskunft darüber, welche Methoden besonders hilfreich sind.

Risikoanalysen sind das Kernstück der Cybersicherheit in der Automobilindustrie. So werden in Kapitel 8 der kommenden Industrienorm ISO/SAE 21434 die grundlegenden Elemente einer Risikoanalyse beschrieben. In der Konzeptphase wird eine umfassende Risikoanalyse gefordert: die TARA.

Der TARA-Navigator ist ein praxiserprobter Ansatz zur intelligenten und strukturierten Durchführung von Risikoanalysen.

Das vernetzte Fahrzeug und seine Komponenten müssen während ihrer gesamten Lebensdauer sicher sein. Dazu müssen Sie Ihre Produkte vor Cyberangriffen schützen. Andernfalls erleiden Ihre Stakeholder Verluste in Bezug auf Sicherheit, Finanzen, Betrieb oder Datenschutz.

ISO/SAE 21434 Straßenfahrzeuge – Cybersecurity Engineering

Aber kennen Sie wirklich alle potenziellen Bedrohungen, denen Ihr Fahrzeug ausgesetzt sein könnte? Immerhin können Sie weder die Motivation noch die Möglichkeiten eines zukünftigen Angreifers vorhersehen. Um diese Unsicherheiten zu meistern, müssen Sie sich immer wieder die folgenden Fragen stellen:

- Ist mein Produkt anfällig?

- Welcher Schaden ist mit der Bedrohung verbunden?

- Wie gehe ich mit den Auswirkungen der Bedrohungen um?

Die Risikoanalyse ist ein Verfahren, bei dem die Ergebnisse strukturiert und schrittweise überprüft und zueinander in Beziehung gesetzt werden.

Die neun Schritte des TARA-Navigators sind auf fünf Ziele ausgerichtet:

- Schadensauswirkung

- Durchführbarkeit eines Angriffs

- Risikowert

- Cybersicherheitsziele

- Cybersicherheitskonzept

Definition des Gegenstands

Bevor Sie eine TARA durchführen können, müssen Sie zunächst Ihren Gegenstand definieren. Dabei kann es sich um ein Teilsystem oder eine Reihe von Teilsystemen (z. B.eine Funktion oder ein Steuergerät) handeln. Beschreiben Sie die Systemumgebung: Funktionen, Interaktionen und die vorhandenen Schnittstellen.

Die Schritte 1 und 2 befassen sich mit Ziel 1: Schadensauswirkung.

Schritt 1: Identifikation der Assets

Ein Asset bezieht sich auf einen Gegenstand, der nicht nur wichtig und schützenswert, sondern auch für die Funktionalität entscheidend ist. Nehmen wir als Beispiel den Internet-Kommunikationskanal: Ein elektronisches System ohne dieses Asset ist kaum denkbar. Verschlüsselungen oder Sicherheitsziele sind weitere Beispiele.

Das Asset ist für zwei Parteien von großem Interesse: Ihr Stakeholder, der von seiner Funktion profitiert, und ein Angreifer, der Ihr System kompromittieren möchte.

Der erste Schritt besteht also darin, alle Ihre Assets aufzulisten.

Was kann schiefgehen?

Hinterfragen Sie systematisch jedes der Assets in Bezug auf

- Vertraulichkeit

- Integrität

- Verfügbarkeit

ebenso wie

- Nachweisbarkeit

- Authentizität

- Autorisierung

Die ISO/SAE 21434 beschreibt diese Attribute als Sicherheitsziele der Cybersicherheit.

Sie ermitteln ein Schadensszenario, indem Sie untersuchen, was passiert, wenn eines der Schutzziele gefährdet ist.

Schritt 2: Bewertung der Auswirkungen

In diesem Schritt werden die möglichen Schadensszenarien hinsichtlich ihrer Auswirkungen auf Ihre Stakeholder bewertet. Dazu gehören funktionale Sicherheit, Finanzen, Betrieb und Datenschutz. Tabellen helfen bei der Ermittlung der Schadensauswirkung. Der Haken dabei: Nicht jedes Schadensszenario betrifft alle Stakeholder gleichermaßen.

Damit haben wir das erste Ziel erreicht: Wir haben die Schadensauswirkungen bewertet.

Die Schritte 3, 4 und 5 befassen sich mit Ziel 2: Durchführbarkeit eines Angriffs.

Schritt 3: Bedrohungsidentifikation

Im ersten Schritt sprachen wir über den potenziellen Schaden, der durch ein kompromittiertes Sicherheitsziel entstehen kann. Nun schauen wir uns die ausgewählten Assets noch einmal an und fragen uns, welches Bedrohungsszenario eintreten könnte.

Denken Sie zum Beispiel an einen defekten Schalter. Dieses Schadensszenario führt zu einem möglichen Bedrohungsszenario, nämlich der Kompromittierung des CAN-Busses durch Spoofing oder Flooding.

Schritt 4: Identifikation des Angriffspfades

Stellen Sie sich vor, dieser defekte Schalter befindet sich irgendwo mitten im Fahrzeug. Um den CAN-Bus zu kompromittieren, muss ein Angreifer einen Weg durch das System finden. Die ISO-Norm denkt jetzt rückwärts: Welchen Weg muss ein potenzieller Angreifer gehen, damit das Bedrohungsszenario eintritt? Der theoretische Weg wird als „Angriffspfad“ bezeichnet.

Eine Liste mit Beispielen für Schwachstellen findet sich in den UNECE-Regelungen. Prüfen Sie, ob eine dieser Schwachstellen in Ihrem System vorhanden ist.

Die Theorie ist schön und gut – aber ist so ein Angriff auch realistisch?

Schritt 5: Bewertung der Durchführbarkeit eines Angriffs

In der Praxis ist nicht jeder Angriff durchführbar. So kann beispielsweise durch Verschlüsselung die Wahrscheinlichkeit eines potentiellen Angriffspfads stark reduziert werden. Daher schauen wir uns jetzt das tatsächliche Angriffspotenzial an. Für die Bewertung gibt es fünf wichtige Parameter:

- Verstrichene Zeit

- Erforderliches Fachwissen

- Produkt-Know-how

- Mittel

- Gelegenheit

Sobald wir wissen, ob ein Angreifer einen Angriff erfolgreich durchführen kann, haben wir Ziel Nummer zwei erreicht: Wir haben die Durchführbarkeit eines Angriffs bewertet.

Schritt 6 befasst sich mit Ziel 3: Risikowert.

Schritt 6: Bestimmung des Risikowertes

Für diesen Schritt kombinieren wir die Ergebnisse beider Ziele: Bewertung der Auswirkungen (Ziel 1) und Bewertung der Durchführbarkeit eines Angriffs (Ziel 2).

WertRisiko = AuswirkungSchaden x DurchführbarkeitAngriff

Wir haben also zwei Bewertungen, die den Risikowert bestimmen:

- Die Auswirkungen des damit verbundenen Schadensszenarios und

- Die Durchführbarkeit eines Angriffs auf dem Angriffspfad.

Verschiedene Stakeholder könnten die Risiken jedoch sehr unterschiedlich bewerten. Das macht die ganze Sache schwierig: Unter Umständen müssen wir für jeden Stakeholder einen anderen Risikowert festlegen. In jedem Fall haben wir das dritte Ziel erreicht: Wir kennen den Risikowert.

Die Schritte 7 und 8 befassen sich mit Ziel 4: Cybersicherheitsziele.

Schritt 7: Entscheidung über Risikobehandlung

Sobald die Risiken bekannt sind, stellt sich die Frage, wie mit ihnen umgegangen werden soll. Hier gibt es mehrere Optionen:

- Vermeiden

- Reduzieren

- Verlagern

- Akzeptieren

Eine Risikominderung kann durch die Einführung von Redundanz oder die Einführung von Sicherheitskontrollen auf technischer oder organisatorischer Ebene erfolgen. Eine Risikoverlagerung ist die Verteilung der negativen Auswirkungen eines potenziellen Risikos auf mehrere Parteien.

Es liegt in Ihrer Hand, wie Sie mit Risiken umgehen wollen.

Aber denken Sie daran: Es ist sehr schwierig, die Wirksamkeit von Cybersicherheitskontrollen zu beurteilen. Und genau damit steht und fällt jede Risikoanalyse.

Schritt 8: Cybersicherheitsziele

Die Cybersicherheitsziele und -ansprüche leiten sich aus Folgendem ab:

- Den Ergebnissen der TARA

- Ihren Entscheidungen zum Umgang mit den Risiken

Wenn Sie sich entscheiden, ein Risiko zu vermeiden, dann gehen Sie zum Anfang zurück. Alternativ können Sie auch eine andere technische Lösung in Betracht ziehen.

Die Cybersicherheitsziele bilden das vierte Ziel der TARA.

Schritt 9 befasst sich mit Ziel 5: Cybersicherheitskonzepte.

Schritt 9: Cybersicherheitskonzept

Das Cybersicherheitskonzept wird aus den Cybersicherheitszielen abgeleitet. Das Konzept beschreibt, wie die Cybersicherheitsziele in die Praxis umgesetzt werden sollen. Leiten Sie die Anforderungen aus den Zielen ab und ordnen Sie sie Ihrer „Architektur“ zu: den relevanten Komponenten Ihres Systems oder Ihrer Organisation.

Diese Anforderungen und ihre Zuordnung zur Architektur werden im Cybersicherheitskonzept beschrieben.

Die Cybersicherheitskonzepte fassen alle Cybersicherheitsanforderungen und deren Zuordnung zusammen – und stellen damit unser letztes Ziel dar.

Und das ist er: der TARA-Navigator, der aus neun Schritten besteht, die sich mit fünf Zielen befassen. Jeder Schritt baut auf dem vorhergehenden auf.

Über den Autor

Thomas Liedtke ist von Haus aus Informatiker. Nach seiner Promotion an der Universität Stuttgart ging er in die Telekommunikationsbranche. Bei Alcatel-Lucent leitete er 14 Jahre lang erfolgreich zahlreiche Projekte und mehrere Abteilungen. Inzwischen ist er seit mehr als zehn Jahren in der Beratung tätig und teilt seine Erfahrungen mit Kunden in verschiedenen Branchen, vor allem in den Bereichen Sicherheit, Cybersicherheit, Datenschutz und Projektmanagement.

Er hat in mehreren Gremien mitgewirkt, insbesondere in der Arbeitsgruppe für automobile Cybersicherheit bei German Electrical und in der VDA-Arbeitsgruppe Cybersicherheit.

Das könnte Sie auch interessieren

Ressourcenleitfaden zur Bedrohungs- und Risikoanalyse in der Praxis