Um Sicherheits-, Finanz-, Betriebs- und Datenschutzrisiken zu minimieren, müssen Fahrzeughersteller ihre Produkte während der gesamten Lebensdauer des vernetzten Fahrzeugs vor Cyberangriffen schützen. Im Mittelpunkt der Cybersicherheit in der Automobilindustrie steht die Bedrohungsanalyse und Risikobewertung (TARA), ein umfassendes Verfahren zur Risikobewertung, das in der Konzeptphase durchgeführt werden muss. Die ISO/SAE 21434 beschreibt die grundlegenden Elemente einer Risikobewertung für Straßenfahrzeuge.

Hersteller können die Motivationen oder die Fähigkeiten von zukünftigen Bedrohungsakteuren nicht vorhersehen. Trotzdem müssen die Hersteller herausfinden, wo und wie ihre Produkte verwundbar sind, welcher Schaden mit jeder Bedrohung verbunden ist und wie sie die Auswirkungen der Bedrohungen bewältigen wollen.

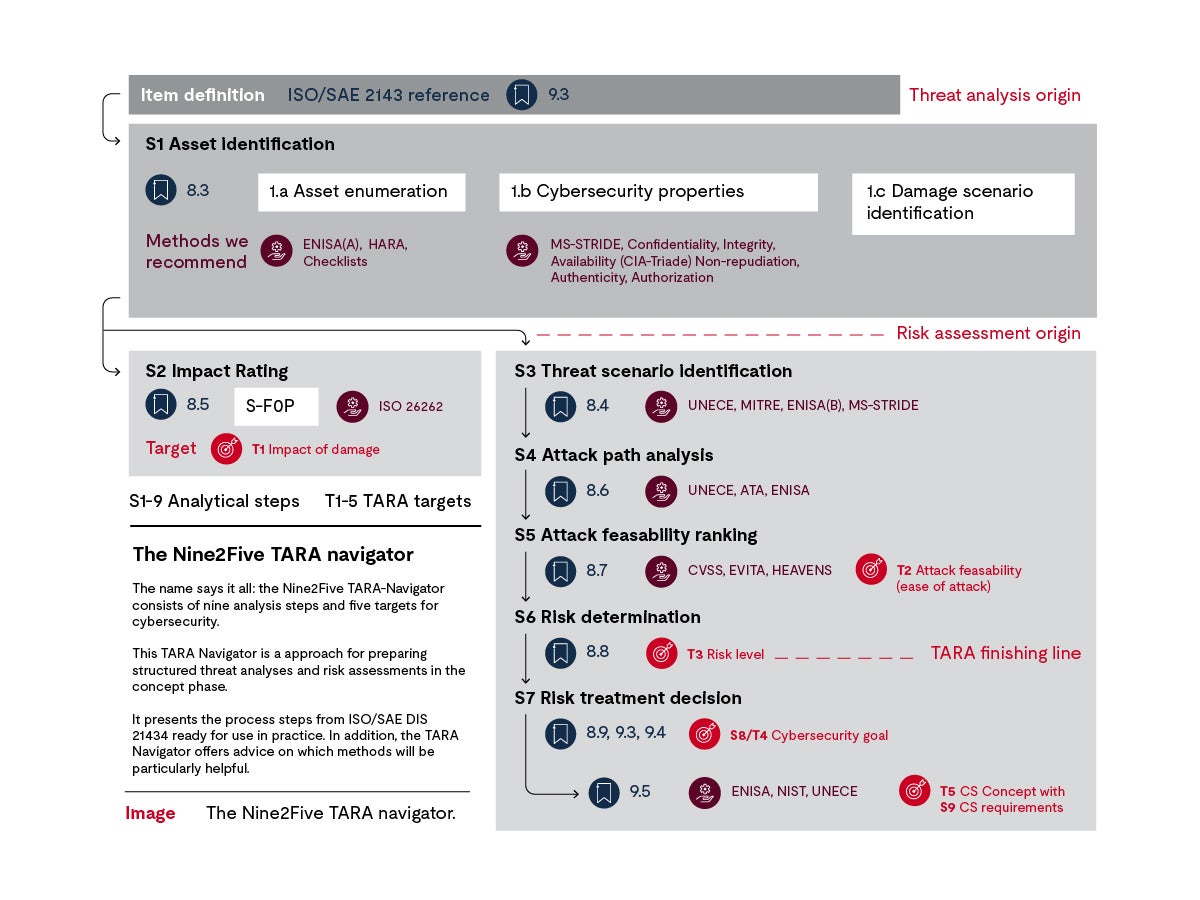

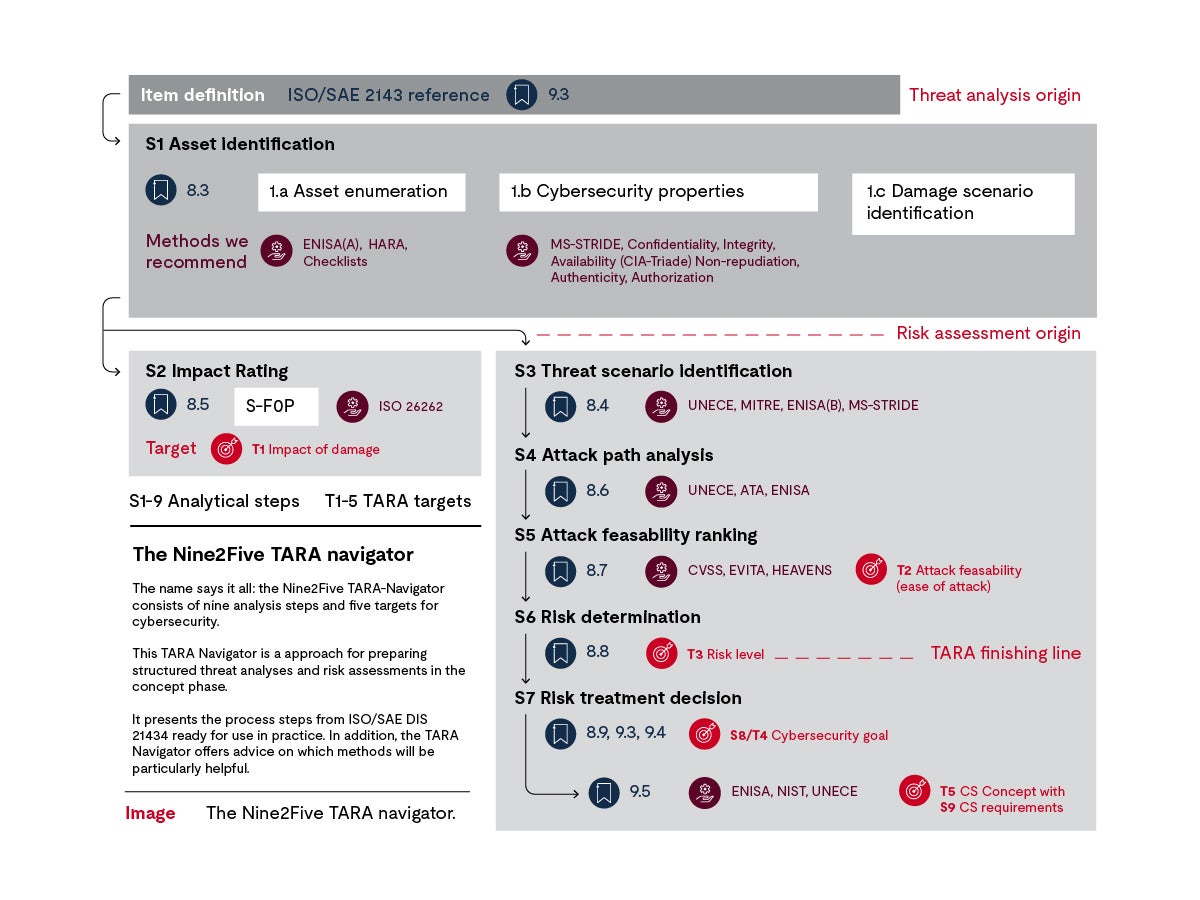

In einer TARA werden die Elemente in einem sequenziellen, strukturierten Prozess, der neun Schritte und fünf Ziele umfasst, überprüft und miteinander in Beziehung gesetzt.

Neun Schritte und fünf Ziele für die Navigation in einer TARA

Bevor Sie eine TARA beginnen

Bevor Sie eine TARA starten können, müssen Sie zunächst Ihren Artikel definieren. Handelt es sich um ein Teilsystem oder eine Reihe von Teilsystemen, eine Funktion auf Fahrzeugebene oder ein Steuergerät? Beschreiben Sie die Umgebung, die Funktionen, die Interaktionen und die Schnittstellen des Systems.

- Schritt 1: Identifizierung der Assets

Ein Asset bezieht sich auf einen Gegenstand, der für einen Interessenvertreter wichtig und schützenswert ist. Beispiele für Assets sind Internet-Kommunikationskanäle, Verschlüsselungsschlüssel und Sicherheitsziele. Das Asset ist nicht nur für den Interessenvertreter, der von seiner Funktionalität profitiert, sondern auch für einen Bedrohungsakteur, der es zur Kompromittierung des Systems nutzen kann, wichtig.

Die erste Aufgabe besteht also darin, alle Ihre Assets aufzulisten. Ermitteln Sie dann systematisch die folgenden Cybersicherheitsattribute für jedes Asset:

- Vertraulichkeit

- Integrität

- Verfügbarkeit

- Unbestreitbarkeit

- Authentizität

- Autorisierung

Als Nächstes identifizieren Sie die Schadensszenarien, indem Sie bewerten, was passieren könnte, wenn die Cybersicherheitseigenschaften der Anlagen beeinträchtigt werden.

- Schritt 2: Bewertung der Auswirkungen

In diesem Schritt werden die möglichen Schadensszenarien danach bewertet, welche Folgen sie für Ihre Interessengruppen haben könnten. Dazu gehören funktionale Sicherheit, Finanzen, Betrieb und Datenschutz. Die ISO 21434 bietet eine Anleitung zur Bestimmung des Schweregrads des Schadensszenarios. Wir können Ihnen Formeln und voreingestellte Vorlagen zur Verfügung stellen, die Sie bei der Berechnung der ISO 21434-Schweregradbestimmung unterstützen. Ein Schadensszenario wird nicht alle Beteiligten gleichermaßen treffen.

Damit wird auch das Ziel 1 erreicht: die Bewertung der Auswirkungen von Schäden.

- Schritt 3: Bedrohungsszenario

In diesem Schritt werden die Assets erneut geprüft und ein mögliches Bedrohungsszenario ermittelt. Ein Bedrohungsszenario ist eine mögliche Art und Weise, wie ein Schadensszenario eintreten könnte. Bei der Analyse des Bedrohungsszenarios versuchen wir herauszufinden, was passieren könnte, wenn eine Sicherheitseigenschaft eines Vermögenswerts verletzt wird und ein Bedrohungsszenario eintritt. Es gibt mehrere Möglichkeiten, ein Schadensszenario zu ermitteln. Wenn wir zum Beispiel einen kompromittierten Schalter betrachten, könnte das Schadensszenario zu einem möglichen Bedrohungsszenario führen, nämlich durch Spoofing oder Fluten des Controller Area Network (CAN)-Busses.

- Schritt 4: Analyse der Angriffswege

Als Nächstes überlegen Sie, welchen Weg ein potenzieller Angreifer gehen muss, damit das Bedrohungsszenario eintritt. Dies wird als Angriffspfad bezeichnet. Der im vorherigen Schritt betrachtete gefährdete Schalter befindet sich beispielsweise in der Mitte des Fahrzeugs. Um den CAN-Bus zu kompromittieren, muss ein Angreifer einen Weg durch das System finden. Das Ziel dieses Schrittes ist es, diesen Weg zu erkennen.

ISO/SAE 21434 ignoriert den Eindringling und die mögliche Motivation. Stattdessen konzentriert sie sich auf die technischen Möglichkeiten eines Angriffs, indem sie nachvollzieht, wie ein Angriff auf ein kompromittiertes Cybersicherheitsobjekt konfiguriert sein müsste, um erfolgreich zu sein.

Die Regelungen UN R155 und R156 der Wirtschaftskommission der Vereinten Nationen für Europa (UNECE) enthalten eine Liste von Beispielen für Schwachstellen. Stellen Sie fest, ob diese Schwachstellen für Ihr System relevant sind, und ermitteln Sie zusätzliche Bedrohungsszenarien.

- Schritt 5: Bewertung der Durchführbarkeit eines Angriffs

Nicht jeder theoretisch mögliche Angriff ist in der Praxis durchführbar. So kann beispielsweise eine Verschlüsselung einen möglichen Angriff unwahrscheinlich machen. In diesem Schritt bewerten wir das Potenzial des Angriffs unter Berücksichtigung von fünf Schlüsselparametern:

- Verstrichene Zeit

- Erforderliche Fachkenntnisse

- Produkt-Know-how

- Erforderliche Ausrüstung

- Gelegenheit

Sobald wir festgestellt haben, ob es für einen Angreifer möglich ist, einen erfolgreichen Angriff durchzuführen, haben wir Ziel 2 erreicht: die Bewertung der Durchführbarkeit eines Angriffs (auch „Leichtigkeit des Angriffs“ genannt).

- Schritt 6: Ermittlung des Risikowertes

In diesem Schritt kombinieren wir die Ergebnisse der Bewertung der Auswirkungen (die Auswirkungen des zugehörigen Schadensszenarios, Ziel 1) und der Bewertung der Durchführbarkeit der Angriffe (die Durchführbarkeit der Angriffspfade, Ziel 2):

Risikowert = Auswirkung × Durchführbarkeit des Angriffs

Da die Beteiligten Risiken unterschiedlich bewerten können, müssen wir für jeden Beteiligten einen anderen Risikowert ansetzen.

Mit diesem Schritt wird das Ziel 3 erreicht: die Ermittlung des Risikowertes.

- Schritt 7: Entscheidung über Risikobehandlung

Die Hersteller haben mehrere Möglichkeiten, mit den Risiken umzugehen:

- Vermeidung

- Senkung

- Weitergabe oder Übermittlung an Dritte

- Akzeptanz

Eine geeignete Methode zur Risikominderung ist die Festlegung einer Sicherheitskontrolle (technisch oder organisatorisch) oder die Einführung von Redundanz. An einer Risikoübertragung interessierte Drittparteien sind Versicherungsgesellschaften. Entscheiden Sie, wie Sie mit dem Risiko umgehen wollen.

Die Wirksamkeit einer Cybersicherheitskontrolle zu bestimmen, kann schwierig sein, ist aber eine der wichtigsten Aufgaben bei der Risikobewertung.

- Schritt 8: Ziele der Cybersicherheit

Die Cybersicherheitsziele und -forderungen ergeben sich aus den Ergebnissen der TARA und Ihren Entscheidungen über den Umgang mit den Risiken. Wenn Sie beschließen, ein Risiko zu vermeiden, können Sie eine alternative technische Lösung in Betracht ziehen.

Die Cybersicherheitsziele bilden Ziel 4 der TARA.

- Schritt 9: Cybersicherheitskonzept

Das Cybersicherheitskonzept leitet sich von den Cybersicherheitszielen ab und beschreibt, wie die Cybersicherheitsziele in die Praxis umgesetzt werden können. Leiten Sie die Anforderungen aus den Zielen ab und ordnen Sie diese Ihrer Architektur, den relevanten Komponenten Ihrer Systeme und Ihrer Organisation, zu. Das Cybersicherheitskonzept beinhaltet diese Anforderungen und ihre Zuordnung zur Architektur.

Mit den Cybersicherheitskonzepten wird Ziel 5 erreicht: Erfassung aller Cybersicherheitsanforderungen und deren Zuordnung.

Dies sind die wesentlichen Schritte zur Durchführung einer TARA gemäß den Anforderungen der ISO/SAE 21434. Diese Norm erwartet von den Herstellern, dass sie regelmäßig eine TARA durchführen.

Die Experten von UL Solutions Software Intensive Systems können Sie dabei unterstützen:

- Das Bewusstsein für die Notwendigkeit umfassender End-to-End-Sicherheitsvorkehrungen zu fördern.

- Die davon ausgehenden Bedrohungen detailliert zu bewerten.

- Ihre Cybersicherheitsrichtlinien auf Prozesse, Produkte und IT-Anforderungen abzustimmen und die beteiligten Fachleute zu koordinieren.

- Ihre Entwicklungsprozesse unter Berücksichtigung von Sicherheitsaspekten zu bewerten und zu verbessern.

- Bestehende Arbeitsabläufe und Verfahren anzupassen, um wichtige Aspekte der Cybersicherheit zu klären.

- Sicherzustellen, dass die Systeme den UNECE-Homologationsrichtlinien entsprechen.

- Neue Entwicklungsprozesse, die den Anforderungen von ISO/SAE 21434 entsprechen, zu definieren und einzuführen.

- Cybersicherheitsmanagementsysteme zu bewerten, zu entwickeln und umzusetzen.

- Relevante Sicherheitstechnologien und Industriestandards Ihren Bedürfnissen entsprechend auszuwählen.

Wir bieten auch Vorlagen und Kits für ISO-Arbeitsprodukte an.

Kontaktieren Sie unser Team

Danke für Ihr Interesse an unseren Produkten und Services. Teilen Sie ein paar Informationen mit uns, damit wir Sie mit der richtigen Person zusammenbringen können.